HUAWEI交换机配置IPSG防止静态主机私自更改IP地址

IPSG技术简介

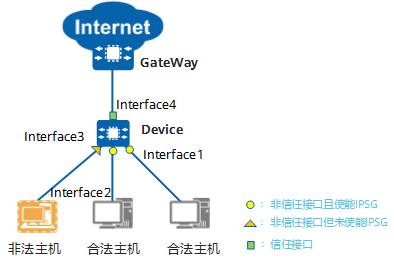

IPSG即IP源防攻击(IP Source Guard)是一种基于二层接口的源IP地址过滤技术,IPSG的绑定表维护了网络中主机IP地址、MAC地址等信息的绑定关系,通过将报文信息与绑定表比对,它能够有效防止恶意主机伪造合法主机的IP地址来仿冒合法主机,还能确保非授权主机不能通过自己指定IP地址的方式来访问网络或攻击网络

网络规模的扩大与发展带来了便捷,但试图从中获利的不法行为也随之出现,对网络安全造成了极大影响。一些攻击者通过伪造合法用户的IP地址获取网络访问权限,非法访问网络,造成了合法用户无法访问网络,并且会引起信息泄露。这种攻击是通过伪造源IP地址进行的(简称IP地址欺骗攻击)。对此,IPSG提供了一种防御机制,通过维护绑定表,对报文进行信息匹配,可以有效阻止此类网络攻击行为

如何实现IPSG?

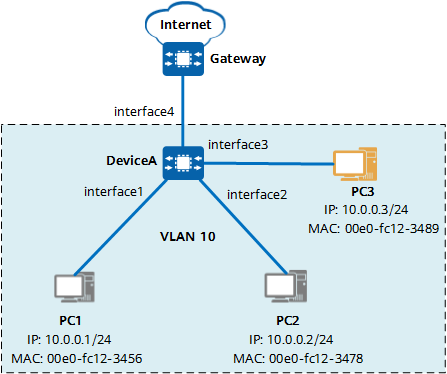

1、维护绑定表:IPSG 通过维护一张绑定表来确保网络安全,绑定表记录了源 IP 地址、源 MAC 地址、所属 VLAN、入接口等信息的绑定关系。绑定表有静态和动态两种,静态绑定表需手工配置,适用于主机数较少且使用静态 IP 地址的场景;动态绑定表由设备根据 DHCP 服务器发送的 DHCP 回复报文动态生成,适用于主机数较多且从 DHCP 服务器获取 IP 地址的场景

2、报文过滤机制:当使能 IPSG 的二层接口收到 IP 报文时,会将报文信息与绑定表信息进行匹配,只有匹配关系正确的报文允许通过接口,其他报文将被丢弃。匹配项可以是 IP 地址、MAC 地址、VLAN ID 和接口的任意组合,如基于源 IP 地址过滤、基于源 MAC 地址过滤、基于源 IP 地址 + 源 MAC 地址过滤等

基础配置

[HUAWEI]sysname Switch #修改设备名称

[Switch]vlan 10 #创建VLAN 10

[Switch]interface Vlanif 10 #进入vlanif10接口

[Switch-Vlanif10]ip address 10.10.1.254 24 #配置接口IP地址

[Switch-Vlanif10]qu #退出VLAN 10

[Switch]interface GigabitEthernet 0/0/1 #进入GE0/0/1接口

[Switch-GigabitEthernet0/0/1]port link-type hybrid #配置hybrid模式

[Switch-GigabitEthernet0/0/1]port hybrid untagged vlan 10 #划入vlan10

[Switch-GigabitEthernet0/0/1]port hybrid pvid vlan 10 #划入vlan10

[Switch-GigabitEthernet0/0/1]undo port hybrid vlan 1 #删除vlan1

[Switch-GigabitEthernet0/0/1]interface GigabitEthernet 0/0/2 #进入GE0/0/2接口

[Switch-GigabitEthernet0/0/2]port link-type hybrid #配置hybrid模式

[Switch-GigabitEthernet0/0/2]port hybrid untagged vlan 10 #划入vlan10

[Switch-GigabitEthernet0/0/2]port hybrid pvid vlan 10 #划入vlan10

[Switch-GigabitEthernet0/0/2]undo port hybrid vlan 1 #删除vlan1

静态绑定表项

[Switch]user-bind static mac-address 00e0-fc12-2356 interface GigabitEthernet0/0/1

[Switch]user-bind static mac-address 00e0-fc12-3478 interface GigabitEthernet0/0/2

接口使能IPSG功能

[Switch]interface GigabitEthernet 0/0/1 #进入GE0/0/1接口

[Switch-GigabitEthernet0/0/1]ip source check user-bind enable #开启IPSG功能

[Switch-GigabitEthernet0/0/1]interface GigabitEthernet 0/0/2 #进入GE0/0/2接口

[Switch-GigabitEthernet0/0/2]ip source check user-bind enable #开启IPSG功能

[Switch-GigabitEthernet0/0/2]qu #退出接口

配置ACL策略和流策略

[Switch]]acl number 3001 #配置ACL

[Switch-acl-adv-3001]rule permit ip source 10.10.1.1 0 #放行合法终地址

[Switch-acl-adv-3001]rule permit ip source 10.10.1.2 0 #放行合法终地址

[Switch-acl-adv-3001]quit #退出

[Switch]traffic classifier acl-3001 #配置基于ACL的流分类

[Switch-classifier-acl-3001]if-match acl 3001 #匹配acl 3001

[Switch-classifier-acl-3001]quit #退出

[Switch]traffic behavior b1 #配置流行为

[Switch-behavior-b1]permit #放行

[Switch-behavior-b1]quit #退出

[Switch]traffic policy p1 #配置流策略

[Switch-trafficpolicy-p1]classifier acl-3001 behavior b1 #定义流策略配置

[Switch-trafficpolicy-p1]quit #退出

[Switch]interface GigabitEthernet 0/0/1 #进入GE0/0/1接口

[Switch-GigabitEthernet0/0/1]traffic-policy p1 outbound #应用流策略

[Switch-GigabitEthernet0/0/1]interface GigabitEthernet 0/0/2 #进入GE0/0/2接口

[Switch-GigabitEthernet0/0/2]traffic-policy p1 outbound #应用流策略

[Switch-GigabitEthernet0/0/2]quit #退出

[Switch]user-bind static mac-address 00e0-fc12-2356 interface GigabitEthernet0/0/1 [Switch]user-bind static mac-address 00e0-fc12-3478 interface GigabitEthernet0/0/2

接口使能IPSG功能

[Switch]interface GigabitEthernet 0/0/1 #进入GE0/0/1接口

[Switch-GigabitEthernet0/0/1]ip source check user-bind enable #开启IPSG功能

[Switch-GigabitEthernet0/0/1]interface GigabitEthernet 0/0/2 #进入GE0/0/2接口

[Switch-GigabitEthernet0/0/2]ip source check user-bind enable #开启IPSG功能

[Switch-GigabitEthernet0/0/2]qu #退出接口

配置ACL策略和流策略

[Switch]]acl number 3001 #配置ACL

[Switch-acl-adv-3001]rule permit ip source 10.10.1.1 0 #放行合法终地址

[Switch-acl-adv-3001]rule permit ip source 10.10.1.2 0 #放行合法终地址

[Switch-acl-adv-3001]quit #退出

[Switch]traffic classifier acl-3001 #配置基于ACL的流分类

[Switch-classifier-acl-3001]if-match acl 3001 #匹配acl 3001

[Switch-classifier-acl-3001]quit #退出

[Switch]traffic behavior b1 #配置流行为

[Switch-behavior-b1]permit #放行

[Switch-behavior-b1]quit #退出

[Switch]traffic policy p1 #配置流策略

[Switch-trafficpolicy-p1]classifier acl-3001 behavior b1 #定义流策略配置

[Switch-trafficpolicy-p1]quit #退出

[Switch]interface GigabitEthernet 0/0/1 #进入GE0/0/1接口

[Switch-GigabitEthernet0/0/1]traffic-policy p1 outbound #应用流策略

[Switch-GigabitEthernet0/0/1]interface GigabitEthernet 0/0/2 #进入GE0/0/2接口

[Switch-GigabitEthernet0/0/2]traffic-policy p1 outbound #应用流策略

[Switch-GigabitEthernet0/0/2]quit #退出

[Switch]]acl number 3001 #配置ACL [Switch-acl-adv-3001]rule permit ip source 10.10.1.1 0 #放行合法终地址 [Switch-acl-adv-3001]rule permit ip source 10.10.1.2 0 #放行合法终地址 [Switch-acl-adv-3001]quit #退出 [Switch]traffic classifier acl-3001 #配置基于ACL的流分类 [Switch-classifier-acl-3001]if-match acl 3001 #匹配acl 3001 [Switch-classifier-acl-3001]quit #退出 [Switch]traffic behavior b1 #配置流行为 [Switch-behavior-b1]permit #放行 [Switch-behavior-b1]quit #退出 [Switch]traffic policy p1 #配置流策略 [Switch-trafficpolicy-p1]classifier acl-3001 behavior b1 #定义流策略配置 [Switch-trafficpolicy-p1]quit #退出 [Switch]interface GigabitEthernet 0/0/1 #进入GE0/0/1接口 [Switch-GigabitEthernet0/0/1]traffic-policy p1 outbound #应用流策略 [Switch-GigabitEthernet0/0/1]interface GigabitEthernet 0/0/2 #进入GE0/0/2接口 [Switch-GigabitEthernet0/0/2]traffic-policy p1 outbound #应用流策略 [Switch-GigabitEthernet0/0/2]quit #退出

查看静态绑定表信息

[Switch]display dhcp static user-bind all

查看IPSG的状态

[Switch]display dhcp static user-bind all verbose

常见问题FAQ

- 免费下载或者VIP会员专享资源能否直接商用?

支付宝打赏

支付宝打赏

微信打赏

微信打赏